Ron Amadeo

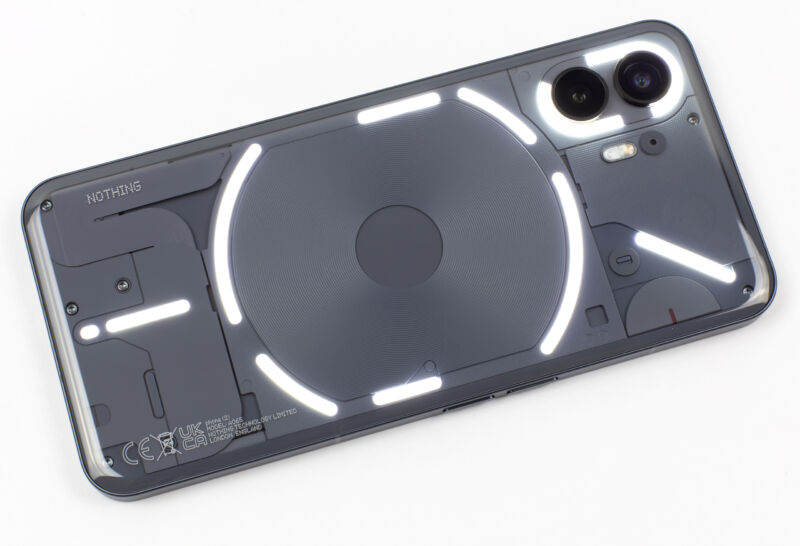

Es stellt sich heraus, dass Unternehmen, die die Sicherheitsfragen der Medien behindern, nicht wirklich gut in Sachen Sicherheit sind. Letzten Dienstag behauptete Nothing Chats – eine Chat-App des Android-Herstellers Nothing und des App-Startups Sunbird –, dass es in der Lage sei, das iMessage-Protokoll von Apple zu hacken und Android-Nutzern blaue Blasen zu verpassen. Wir haben Sunbird sofort als ein Unternehmen gekennzeichnet, das etwa ein Jahr lang leere Versprechungen machte und in Sachen Sicherheit nachlässig wirkte. Die App startete trotzdem am Freitag und wurde aufgrund zahlreicher Sicherheitsprobleme sofort vom Internet auseinandergerissen. Es dauerte keine 24 Stunden, bis Nothing am Samstagmorgen die App aus dem Play Store holte. Sunbird, von dem Nothing Chat lediglich eine Neugestaltung ist, wurde ebenfalls „pausiert“.

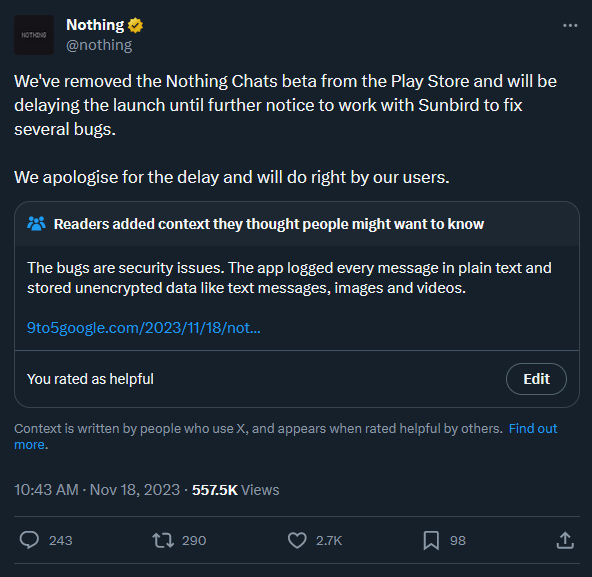

Das anfängliche Verkaufsargument für diese App – dass sie Sie bei iMessage auf Android anmelden würde, wenn Sie Ihren Apple-Benutzernamen und Ihr Passwort preisgeben – war ein riesiges Sicherheitswarnsignal, das bedeutete, dass Sunbird eine hochsichere Infrastruktur benötigen würde, um eine Katastrophe zu vermeiden. Stattdessen stellte sich heraus, dass die App nicht so sicher war, wie sie sein könnte. Hier ist die Nothing-Anweisung:

Keine Der Chat wurde geschlossen.

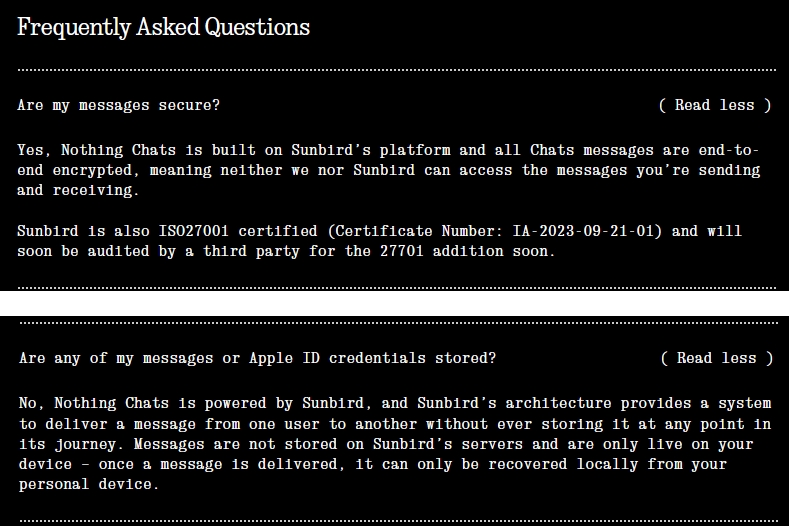

Wie schlimm sind die Sicherheitsprobleme? beide 9to5Google Und Text.com (Was ihm gehört automatisch, das Unternehmen hinter WordPress) hat sehr schlechte Sicherheitspraktiken aufgedeckt. Die App war nicht nur nicht Ende-zu-Ende-verschlüsselt, wie Nothing und Sunbird mehrfach behaupteten, sondern Sunbird protokollierte die Nachrichten tatsächlich und speicherte sie im Klartext in beiden Programmen zur Fehlerberichterstattung Posten Und Im Firebase-Store. Die Authentifizierungstoken werden über unverschlüsseltes HTTP gesendet, sodass dieses Token abgefangen und zum Lesen Ihrer Nachrichten verwendet werden kann.

Die Untersuchung von Text.com ergab eine Reihe von Schwachstellen. Im Blog heißt es: „Wenn ein Benutzer eine Nachricht oder einen Anhang erhält, wird diese auf der Serverseite erst verschlüsselt, wenn der Client eine Anfrage sendet, um sie zu bestätigen und aus der Datenbank zu löschen. Das bedeutet, dass ein Angreifer, der die Firebase Realtime DB abonniert hat, dies tun wird.“ immer in der Lage sein, auf die Nachrichten zuzugreifen, bevor oder in dem Moment, in dem sie vom Benutzer gelesen werden.“ Text.com konnte den über unverschlüsseltes HTTP gesendeten Authentifizierungscode abfangen und Änderungen in der Datenbank abonnieren. Dies bedeutet Live-Updates über „eingehende und ausgehende Nachrichten, Kontoänderungen usw.“ nicht nur von ihnen selbst, sondern auch von anderen Benutzern.

Text.com hat eine veröffentlicht Konzeptioneller Beweiß Die Anwendung, die Ihre vermeintlich Ende-zu-Ende-verschlüsselten Nachrichten von Sunbird-Servern abrufen kann. Batuhan Ikuz, ein Produktingenieur bei Text.com, hat außerdem ein Tool veröffentlicht, das einige Ihrer Daten von den Servern von Sunbird löscht. Içöz empfiehlt allen Benutzern von Sunbird/Nothing Chat, jetzt ihre Apple-IDs zu ändern, ihre Sunbird-Sitzung abzubrechen und „anzunehmen, dass Ihre Daten bereits kompromittiert wurden“.

9to5Google Dylan Russell Ich schaute in die App und stellte fest, dass zusätzlich zu allen öffentlichen Textdaten „alle über Nothing Chat und Sunbird gesendeten Dokumente (Fotos, Videos, Audios, PDFs, vCards …) öffentlich sind.“ Russell hat herausgefunden, dass Sunbird derzeit 630.000 Mediendateien speichert, und es scheint, dass er auf einige davon zugreifen kann. Die Sunbird-App schlug Benutzern vor, vCards zu übertragen – virtuelle Visitenkarten voller Kontaktinformationen – und Russell sagt, dass auf die persönlichen Daten von mehr als 2.300 Benutzern zugegriffen werden könne. Russell nennt das ganze Fiasko „wahrscheinlich den größten Datenschutz-Albtraum, den ich seit Jahren bei einem Telefonhersteller gesehen habe.“

Nichts verspricht Sicherheit, was nicht unglaublich abgebaut wurde.

Obwohl Sunbird die Ursache dieser gewaltigen Katastrophe war, war er während des ganzen Schlamassels seltsam ruhig geblieben. Auf der X-Seite (ehemals Twitter) der App steht immer noch nichts über das Herunterfahren von Nothing Chats oder Sunbird. Dies ist wahrscheinlich das Beste, da einige der ersten Antworten von Sunbird auf die am Freitag geäußerten Sicherheitsbedenken offenbar nicht von einem kompetenten Entwickler stammten. Am Anfang das Unternehmen Verteidigen Sie seinen Einsatz Unverschlüsseltes HTTP für einige Webtransaktionen, sagte Bajaria von Text.com „HTTP wird nur als Teil der ersten einmaligen Anfrage der App verwendet, um das Back-End über die nächste iMessage-Verbindungshäufigkeit zu informieren, die über einen separaten Kommunikationskanal folgen wird. Von Anfang an konzentrierte sich Sunbird auf Sicherheit.„Die Untersuchung von Text.com ergab, dass es sich um einen Express-Server mit Lastausgleich handelte, der kein SSL implementierte, sodass ein Angreifer Anfragen leicht abfangen konnte.“ Durch die Verwendung von HTTP konnte Text.com Authentifizierungstoken abfangen.

Moderne Best Practices für Sicherheit besagen, dass es niemals akzeptabel ist, unverschlüsseltes HTTP für Online-Transaktionen zu verwenden, und viele Plattformen blockieren HTTP-Übertragungen im Klartext standardmäßig vollständig. Chrome zeigt beim Versuch, auf eine HTTP-Seite zuzugreifen, eine ganzseitige Warnung an und fordert den Benutzer auf, auf eine Warnmeldung zu klicken. Android Klartext deaktivieren Datenverkehr standardmäßig und erfordert, dass ein Entwickler ein spezielles Flag ausführt, damit die Anfrage durchgelassen werden kann. Projekte wie Let’s Encrypt haben die Nutzung von HTTPS nicht nur einfach und kostenlos gemacht, sondern sogar Einfacher Alles verschlüsseln, weil man sich nicht mit allen Sicherheitsbarrieren auseinandersetzen muss. Dies sind die Grundlagen der Internetnutzung im Jahr 2023, und es ist schockierend zu sehen, dass ein Entwickler dagegen argumentiert, insbesondere wenn dieser Entwickler auch Ihr Apple-Konto anvertrauen möchte. Es wäre anders, wenn das ein großer Fehler wäre, aber Sunbird fand es in Ordnung!

Es schien nicht immer, dass ein Android-Hersteller mehr Hype als Substanz hatte, aber jetzt können wir dieser Liste das Wort „schlampig“ hinzufügen. Das Unternehmen schloss sich mit Sunbird zusammen, gestaltete seine App neu und erstellte ein Portfolio Werbewebsite Und YouTube-VideoUnd er koordinierte eine Medienerklärung mit Berühmte YouTuberUnd das alles ohne die geringste sorgfältige Prüfung der Apps oder Sicherheitsansprüche von Sunbird. Es ist unglaublich, dass diese beiden Unternehmen so weit kommen konnten, da die Einführung von Nothing Chats einen systemischen Sicherheitsfehler in zwei gesamten Unternehmen erforderte.

Nichts behauptet, dass die App zurückkommen wird, sobald Sunbird „mehrere Fehler behebt“. Wenn Ihre gesamte Anwendung scheinbar ohne Bedenken hinsichtlich der Sicherheit erstellt wurde, sehe ich keine Möglichkeit, das in ein oder zwei Wochen zu beheben. Wenn Nothing Chats in den Play Store zurückkehrt, wird ihm dann noch jemand so vertrauen, dass er seine Zugangsdaten eingibt?

„Hipsterfreundlicher Entdecker. Preisgekrönter Kaffeefan. Analyst. Problemlöser. Störenfried.“

More Stories

So verwandeln Sie Ihr Zuhause in eine echte Smart Home-Umgebung

Dieses 100-W-GaN-Ladegerät ist dünn und faltbar

Kuo: Das RAM-Upgrade auf 12 GB im nächsten Jahr wird auf das iPhone 17 Pro Max beschränkt sein